Gufw : interface graphique du pare-feu UFW

Gufw est une interface graphique pour le logiciel de configuration du pare-feu installé par défaut dans Ubuntu : UFW.

Il propose une manière visuelle d'effectuer les tâches les plus communes de la gestion d'un pare-feu logiciel, telles qu'autoriser ou bloquer des services préconfigurés, des logiciels d'échange de fichiers (P2P) ou des ports individuels. Il permet aussi de facilement inscrire dans un journal l'ensemble de l'activité du pare-feu et de relire ce journal à des fins d'analyse.

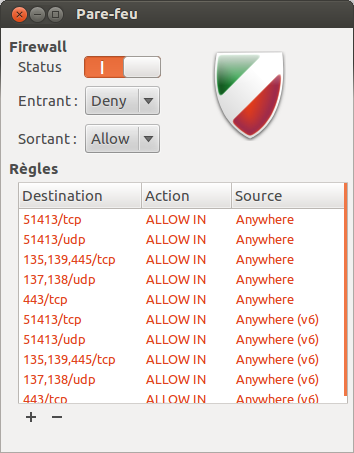

Alors que UFW ne se gère qu'en ligne de commandes, GUFW offre une méthode graphique pour configurer les règles de pare-feu :

- activer ou désactiver le pare-feu ;

- gérer la règle de filtrage par défaut pour le trafic entrant et le trafic sortant ;

- ajouter les exceptions aux règles de filtrage par défaut.

Pré-requis

- Disposer des droits d'administration.

- Disposer d'une connexion à Internet configurée et activée.

Installation

Pour installer ce logiciel, il suffit d'installer le paquet gufw.

Pour lancer l'application dans le tableau de bord Unity, recherchez GUFW.

Utilisation

Débloquer l'interface de Gufw

Seuls les administrateurs peuvent voir les règles de pare-feu actuellement en vigueur et les modifier. Avant toute chose, vous devez débloquer l'interface de Gufw. Pour ce faire, appuyez sur le bouton Unlock, situé dans le coin inférieur droit de Gufw.

La sélection d'un compte d'administrateur et la saisie de son mot de passe sont ensuite exigées afin de confirmer l'accès à Gufw.

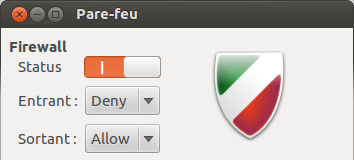

Activer ou désactiver le pare-feu

Par défaut, le pare-feu est désactivé.

Configurer les règles de filtrage par défaut

Sous le bouton Status se trouvent les règles de filtrage par défaut pour les connexions entrantes et sortantes. La sélection de la règle par défaut se fait grâce à deux listes déroulantes :

- la liste Entrant concerne le trafic entrant, établi vers votre ordinateur (depuis un autre ordinateur vers un service de votre ordinateur) ;

- la liste Sortant concerne le trafic sortant, établi depuis votre ordinateur (depuis votre ordinateur vers un autre poste ou vers Internet).

L'illustration du bouclier change selon les comportements que vous choisissez, vous offrant un aperçu visuel des règles par défaut. Le haut du bouclier indique le comportement pour le trafic entrant et la partie du bas, le trafic sortant.

Pour chacune de ces listes, trois comportements sont proposés :

- le comportement Deny (couleur verte sur le bouclier) refuse tout trafic – il le bloque complètement – et n'informe pas l'initiateur de la communication que la demande de connexion est bloquée ;

- le comportement Reject (couleur bleue sur le bouclier) refuse aussi tout trafic, mais informe l'initiateur de la communication que la demande de connexion est bloquée ;

- le comportement Allow (couleur rouge sur le bouclier) autorise tout le trafic – il laisse passer toutes les communications.

Les règles par défaut du pare-feu s'appliquent à toutes les communications entrantes et sortantes, à l'exception de celles pour lesquelles une règle d'exception est prévue.

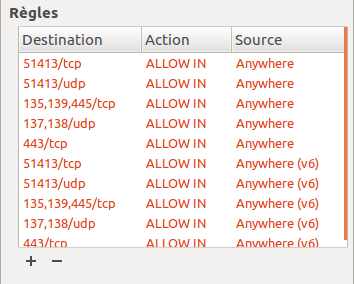

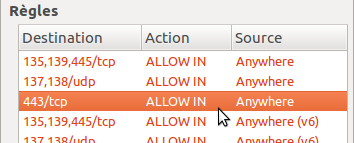

Gérer les exceptions aux règles de pare-feu

Dans la section Règles se trouvent listées l'ensemble des règles d'exceptions configurées au pare-feu. Ces règles outrepassent les règles par défaut appliquées au pare-feu. Par exemple, si vous rejetez (Deny) tout le trafic entrant mais que vous mettez des dossiers partagés à disposition des autres ordinateurs de votre réseau domestique, vous devez ajouter une exception de trafic entrant pour autoriser explicitement et uniquement le trafic entrant pour les dossiers partagés.

Les règles s'appliquent l'une à la suite de l'autre. Ceci peut poser des problèmes lorsque des règles concurrentes ont été paramétrées. Par exemple, vous avez configuré deux règles de pare-feu dans cet ordre:

- rejet de trafic entrant (deny in) pour les dossiers partagés

- autorisation de trafic entrant (allow in) pour les dossiers partagés

Dans cette situation, la première règle a toujours préséance : le trafic entrant pour les dossiers partagés sera systématiquement rejeté, même si une seconde règle plus loin a été configurée pour l'autoriser.

Il n'y a pas de moyen dans Gufw pour réorganiser les règles de pare-feu. Dans une telle situation, pour résoudre le conflit, vous devez supprimer les règles concurrentes puis en recréer une nouvelle.

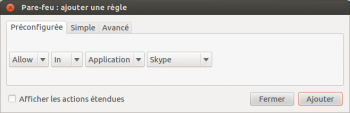

Ajouter des exceptions

Pour ajouter une règle d'exception au filtrage par défaut du pare-feu :

- Si ce n'est déjà fait, déverrouillez l'interface de Gufw. Vous devez être un administrateur du système pour déverrouiller Gufw.

- Saisissez les paramètres d'une autre exception ou appuyez sur le bouton Fermer pour terminer les ajouts.

Les nouvelles dispositions sont appliquées immédiatement ; il n'est pas nécessaire d'arrêter puis redémarrer le service de pare-feu pour appliquer les nouvelles règles.

Retirer une exception

Pour retirer une règle d'exception au filtrage par défaut du pare-feu :

- Si ce n'est déjà fait, déverrouillez l'interface de Gufw. Vous devez être un administrateur du système pour déverrouiller Gufw.

Les nouvelles dispositions sont appliquées immédiatement ; il n'est pas nécessaire d'arrêter puis redémarrer le service de pare-feu pour appliquer les nouvelles règles.

Aller plus loin...

Afficher les ports utilisés.

Il est possible d'obtenir la liste des ports utilisée par (G)ufw, c'est-à-dire des connexions actives, depuis le menu Éditions → Préférences → cocher « Listening report ».

Un rapport d'écoute apparaît.

Exemple de configuration

La configuration suivante permet l'utilisation d'un navigateur internet tel que Firefox, de Thunderbird et du FTP.

Réglages appliqués :

- ufw est activé

- Les règles de blocage par défaut du trafic entrant et sortant sont activées

- La journalisation est activée

- Le DNS est activé en sortie (port 53)

- Le FTP est autorisé en sortie (ports 20,21/tcp)

- Les protocoles HTTP et HTTPS sont autorisés en sortie (ports 80 et 443)

- SMTP, IMAP et POP en sortie (25 - smtp, 143 - imap, 110 - pop)

Pour utiliser Empathy pour des comptes type MSN ou Google Talk, il faudrait ajouter :

port 1863/tcp ALLOW OUT port 5222/tcp ALLOW OUT

Pour connecter aMule en high-ID

- Il faut ajouter 4662 en TCP IN et 4672 en UDP IN

- allez dans add rules et selectionner programme amule (allow: entrée et sortie)

Pour regarder la télévision (Freebox) avec VLC sur son ordinateur (MultiPoste )

- Flux Adsl: Menu Edition → Add Rule → onglet "Avancé" puis Allow → Entrée → UDP → Source (IP) : 212.27.38.253 → Ajouter.

- Flux TnT: Suivre cette aide

Autoriser le trafic interne à votre réseau local (LAN)

Si les adresses IP des machines de votre réseau local sont comprises entre 192.168.0.1 et 192.168.0.255 (dans le cas où votre routeur qui gère le DHCP possède une adresse 192.168.0.xxx _ certains routeurs ayant une adresse 192.168.1.xxx à vous d’adapter selon votre cas), alors il vous suffit d'ajouter une règle :

- Edition

- Add-Rules

- Onglet "Avancé" et remplir les champs comme le tableau suivant:

| Avancé | |||||

|---|---|---|---|---|---|

| Allow | Entrée | Les deux | Source | 192.168.0.0/24 | |

| Destination | |

||||

Vous aurez donc accès aux fichiers partagés de votre réseau local, ainsi qu'aux imprimantes reliées à ce dernier.

Voir aussi

- Configurer GUFW pour les sorties (Discussion sur le forum Ubuntu-fr)

- Tester la sécurité de votre pare-feu (fr) (Site très efficace).

Contributeurs: rustyBSD